Информационная безопасность безопасность искусственного интеллекта в индустрии интернета вещей

Информационная безопасность ИИ в Интернете вещей

По мере развития цифровой эпохи мы оказываемся среди многочисленных способов передачи и хранения информации. От умных устройств, которые обитают в наших домах, до передовых систем искусственного интеллекта, управляющих промышленностью, взаимосвязь технологий с нашей повседневной жизнью становится все более сложной. Однако, с этой глубокой интеграцией приходит сложная реальность: чем больше каналов и хранилищ информации мы создаем, тем больше возникает потенциальных угроз. Эти угрозы не только увеличиваются в количестве, но и в масштабе своего воздействия. Это становится более очевидным, когда речь идет о безопасности искусственного интеллекта в индустрии интернета вещей (IoT). Введение его революционного потенциала также представляет новые вызовы безопасности, которые требуют нашего наивысшего внимания.

Целью этой статьи является погружение читателя в мир безопасности искусственного интеллекта в индустрии IoT, изучение уязвимостей, потенциальных угроз и стратегий для обеспечения безопасного цифрового будущего, а также предоставление читателю более глубокого понимания различных видов “безопасности”, которые лежат в основе данной темы.

IT-безопасность, информационная безопасность и кибербезопасность: понимание различий

В настоящее время термины, такие как IT-безопасность, информационная безопасность и кибербезопасность, часто используются взаимозаменяемо. Это неизбежно приводит к широкому недопониманию их значений, даже среди профессионалов в сфере технологий. Когда мы углубляемся в области безопасности IoT и искусственного интеллекта, важно различать эти термины. Это может быть запутывающим в первый раз, но мы постараемся шаг за шагом раскрыть эту многоуровневую систему с помощью некоторых иллюстраций.

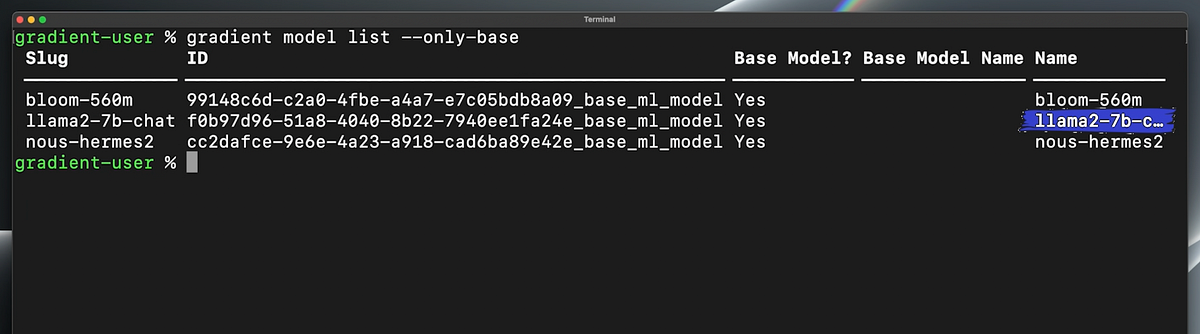

Давайте сперва посмотрим на диаграмму.

- Изучение Numexpr мощный движок, стоящий за Pandas

- Разместите сотни моделей NLP, используя многофункциональные точки доступа SageMaker, поддерживаемые GPU-экземплярами.

- Расходы на искусственный интеллект выросли более чем на 80%, показывает отчет ABBYY о состоянии интеллектуальной автоматизации.

Работа с безопасностью – это то, что мы называем управлением рисками. Управление рисками может выходить за рамки любых проблем, связанных с информационными технологиями, но в современном мире оно неизбежно пересекается с информационными технологиями. Это пересечение включает в себя IT-безопасность, информационную безопасность и кибербезопасность. Давайте рассмотрим каждую из них более подробно.

IT-безопасность фокусируется специально на защите цифровых данных и систем, которые их обрабатывают. Она акцентирует внимание на защите компьютерных систем от кражи, повреждения или несанкционированного доступа. Это может включать меры по защите от вредоносного ПО, фишинга и других угроз.

Если вы посмотрите на типы IT-безопасности, вы можете увидеть некоторые новые аспекты. Среди них: сетевая безопасность, интернет-безопасность, безопасность конечных точек, облачная безопасность и безопасность приложений.

Информационная безопасность, в свою очередь, связана с защитой информации от несанкционированного доступа, использования, раскрытия, нарушения, изменения или уничтожения. Основная цель информационной безопасности – поддерживать конфиденциальность, целостность и доступность данных. Виды информационной безопасности включают в себя безопасность приложений, облачную безопасность, безопасность инфраструктуры, реагирование на инциденты, криптографию, восстановление после катастроф и управление уязвимостями.

Кибербезопасность, в свою очередь, входит в информационную безопасность и составляет ее основную часть. Кибербезопасность специфически занимается защитой систем, сетей и данных от киберугроз. Тем не менее, кибербезопасность включена в информационную безопасность и частично перекрывается с IT-безопасностью. Стратегии кибербезопасности могут включать брандмауэры, системы обнаружения вторжений, протоколы шифрования и другие. Если вы хотите узнать больше о типах кибербезопасности, они охватывают сетевую безопасность, облачную безопасность, безопасность конечных точек, безопасность приложений и безопасность IoT.

В рамках кибербезопасности нарушение системы IoT относится к кибератаке, которая направлена на устройство или систему интернета вещей (IoT). После взлома киберпреступник может захватить устройство, извлечь информацию или включить его в сборник скомпрометированных устройств, формируя ботсет для запуска атак типа DoS или DDoS.

Частое появление таких вредоносных действий ботсетов IoT подчеркивается последними исследованиями Nokia Threat Intelligence Lab, которые показывают значительное увеличение с 2022 года. Выводы Кевина МакНэми, основателя Лаборатории, указывают на то, что значительная часть, примерно 60%, наблюдаемой активности вредоносного ПО в сетях можно отнести к ботсетам IoT.

В интервью, посвященном увеличению мобильных ботсетов в эпоху 5G, Кевин МакНэми обсуждает, как сети 5G предлагают улучшенную безопасность по сравнению с предыдущими поколениями, особенно в мобильном ядре. С появлением мобильной эры, которая является текущим состоянием дел, отличающимся от предыдущей эры компьютеров, количество активных мобильных пользователей значительно увеличилось. С ростом мобильных и IoT-устройств увеличилась потенциальная поверхность атак, особенно с ростом IoT-устройств. Инновационная функция 5G, “сегментация сети”, позволяет использовать специализированные меры безопасности, разработанные для различных приложений.

Однако можно сказать, что атаки на сферу IoT не отстают от ее развития. С развитием возможностей искусственного интеллекта злоумышленники могут проникнуть в личную жизнь через ежедневно используемые устройства и использовать их в своих целях.

В американском сериале ‘Next’ уязвимости в секторе Интернета вещей (IoV, Internet of Vehicles) оказываются на переднем плане. Здесь, заметив ряд сложных, нечеловеческих кибератак, компьютерный ученый Ричард Вайс становится все более параноидальным по отношению к использованию электроники и начинает избегать ее вообще. Несмотря на предпринятые меры предосторожности, он становится целью транспортной атаки, инициированной искусственным интеллектом. Атака приводит к почти смертельному происшествию, единственным доказательством киберугрозы оказывается снимок кода, который он сохранил до того, как его компьютер был очищен. Такие повествования проливают свет на потенциальные опасности, возникающие, когда транспортные средства становятся все более взаимосвязанными и зависимыми от технологий, открывая пути для злонамеренных атак, основанных на искусственном интеллекте.

Еще один пример можно найти в более практическом сценарии. Умные устройства для дома, как сообщает Verdict, все больше находятся под пристальным вниманием из-за их потенциальных уязвимостей в области кибербезопасности. В статье отмечается, что многие устройства не обладают инфраструктурой для обеспечения безопасности, такой как традиционная операционная система, и часто поставляются с зашитыми паролями, что делает их уязвимыми для взлома. Еще одним беспокоящим элементом является то, что одно скомпрометированное устройство может служить входной точкой для других устройств в той же сети. Следовательно, даже одна слабая связь в экосистеме умного дома, будь то звонок у двери, камера или даже аквариум, может подвергнуть опасности безопасность всей сети.

Кроме того, IIoT, или промышленный Интернет вещей, включает интеграцию цифровых технологий в промышленную среду. В его основе находятся промышленные системы управления (ICS), которые являются специализированными киберустройствами, регулирующими критическую инфраструктуру, от транспорта и энергетики до водных систем. В связи с их ролью в важных инфраструктурах, любое нарушение может иметь катастрофические последствия, как документировано в различных угрозовых оценках и инцидентах.

Открытие ICS-CERT в 2012 году о кибервторжениях в сектор газопроводов, упомянутое в статье “История киберинцидентов в системах промышленного управления” (Хемсли, Кевин Е., и Фишер, д-р Рональд, 2018), описывает потенциальную разрушительную силу, с угрозами, способными уничтожить целые города. В том же духе статья предоставляет ряд различных атак на такие крупные и важные отрасли, как нефть, нефтехимия и производители энергии.

Таблица, составленная на основе вышеупомянутых исследований, содержит информацию из различных источников, включая компании по кибербезопасности, независимых экспертов по безопасности и новостные источники. Сборник подчеркивает основные киберугрозы, события и кампании, влияющие на устройства ICS и важную инфраструктуру (хотя количество инцидентов не ограничивается этими случаями). В некоторых случаях устройства ICS являлись прямыми целями, в других – они либо непосредственно целью, либо подвергались влиянию. Как видно из графика, кибератаки представлены в различных формах и имеют различные последствия. Однако важно помнить о потенциале атак с использованием искусственного интеллекта. Например, атаки на отрасль ядерной энергетики, основанные на искусственном интеллекте, могут иметь последствия такие катастрофические, что они могут уничтожить целую страну.

Что такое безопасность искусственного интеллекта и его роль в обеспечении безопасности Интернета вещей?

Безопасность искусственного интеллекта относится к набору практик, стратегий и мер, применяемых для защиты систем искусственного интеллекта, моделей машинного обучения и связанных технологий от потенциальных угроз, уязвимостей и злонамеренной деятельности. Она включает в себя ряд защитных мер, направленных на обеспечение целостности, конфиденциальности, доступности и этического использования систем искусственного интеллекта на протяжении их жизненного цикла. Виды безопасности искусственного интеллекта включают:

Безопасность данных обеспечивает конфиденциальность, целостность и доступность данных, используемых системами искусственного интеллекта, и включает в себя шифрование, контроль доступа, безопасное хранение данных и анонимизацию данных для предотвращения несанкционированного доступа или утечки данных.

Сохранение конфиденциальности, как неотъемлемая часть безопасности искусственного интеллекта, можно разделить на две области. Дифференциальная конфиденциальность включает методы, которые вносят управляемые помехи в данные для защиты конфиденциальности отдельных лиц, не нарушая общей полезности данных. В отличие от этого, Федеративное обучение позволяет распределить процедуру обучения по различным устройствам, чтобы предотвратить разглашение сырых данных.

Информационная безопасность также имеет несколько типов, связанных с искусственным интеллектом. Например, системы искусственного интеллекта также могут быть целью вредоносного программного обеспечения и попыток вторжения. Внедрение систем обнаружения вторжений и мониторинга в режиме реального времени помогает идентифицировать и устранять такие угрозы, то есть управление уязвимостями.

Следует отметить, что меры безопасности должны постоянно мониториться и адаптироваться по мере появления новых угроз и развития систем искусственного интеллекта. Информация о угрозах и уязвимостях, а также управление исправлениями, предполагающее регулярное применение обновлений и исправлений для устранения уязвимостей, занимают верхнее место в списке необходимых методов защиты.

Помимо вышеперечисленного, необходимы меры реагирования на инциденты и восстановления. Меры реагирования на инциденты безопасности включают протоколы для решения проблем безопасности или атак. Восстановление после катастрофы, как мера после инцидента, помогает планировать восстановление нормальной работы после инцидента.

Прозрачность и понятность, как еще один уровень безопасности искусственного интеллекта, гарантируют, что модели искусственного интеллекта являются понятными и прозрачными. Это важно для выявления уязвимостей и понимания принимаемых решений. Прозрачные модели легче аудитировать и отлаживать.

Безопасность взаимодействия человека и искусственного интеллекта гарантирует безопасность взаимодействия между людьми и системами искусственного интеллекта. Это включает защиту пользовательских данных, предотвращение атак подделки личности и обеспечение того, чтобы создаваемые искусственным интеллектом результаты не использовались во вредные цели.

Безопасность модели в свою очередь направлена на защиту самих моделей искусственного интеллекта от атак, таких как атаки с использованием адверсариальных примеров, атаки инверсии модели и атаки с отравлением модели, такие как:

- Адверсариальные искажения: Злонамеренные вводные данные, созданные для обмана моделей искусственного интеллекта и получения неправильных прогнозов.

- Атаки переноса: Адверсариальные атаки, работающие на разных моделях искусственного интеллекта.

- Атаки по методу белого ящика и черного ящика, которые зависят от знания атакующим архитектуры целевой модели.

Безопасность относительно предвзятости и справедливости в искусственном интеллекте включает методы обнаружения и уменьшения предвзятости в данных и моделях, при этом гарантируется справедливость прогнозов. Этот уровень охватывает методы устранения предвзятости, которые позволяют выявлять и уменьшать предвзятость в обучающих данных, а также методы обучения, созданные для проектирования моделей, которые делают справедливые прогнозы для разных демографических групп.

Безопасность жизненного цикла включает меры, которые должны быть реализованы на протяжении всего жизненного цикла системы искусственного интеллекта, от проектирования и разработки до развертывания и вывода из эксплуатации. Это включает безопасные методы кодирования, регулярные обновления и правильную утилизацию систем.

Соблюдение регулирования предусматривает, что системы искусственного интеллекта должны соответствовать соответствующим регулированиям, таким как законы о защите данных (например, GDPR), отраслевые регулирования и этические рекомендации. Это приводит нас к рассмотрению безопасности этики искусственного интеллекта, которая гарантирует разработку и развертывание систем искусственного интеллекта с этической точки зрения благодаря политикам этичного использования.

Наконец, безопасность гибридного взаимодействия человека и искусственного интеллекта не менее важна, так как она предоставляет безопасность человека в процессе взаимодействия с искусственным интеллектом, объединяя экспертизу человека с анализом искусственного интеллекта для обнаружения угроз и общего контроля человека, который помогает обеспечить рассмотрение решений искусственного интеллекта со стороны человека.

Какие меры могут быть приняты?

Использование безопасности искусственного интеллекта для предотвращения атак в Интернете вещей (IoT) и промышленном Интернете вещей (IIoT) требует комплексного подхода. Важно обращаться с данными особой осторожностью, убедившись, что они используются ответственно в моделях искусственного интеллекта. Кроме того, важно защищать персональные данные, предотвращая ненужные загрузки со стороны пользователя.

Примеры уязвимости смарт-гаджетов учат нас о том, что постоянное обновление и закрытие уязвимостей на конечных точках пользователя, таких как мобильные устройства, ноутбуки и устройства Интернета вещей, является необходимым.

Кроме того, корпоративная ответственность</strong становится на первый план. Компании, занимающиеся искусственным интеллектом, должны понимать и включать глубокое чувство глобальной ответственности. Внедрение этого чувства через моральные императивы может быть сложным, но немедленные законодательные и нормативные меры могут сократить эту разницу. В широком смысле, также необходимо пересмотреть законодательство.

Кроме того, доступ искусственного интеллекта к сфере Интернета вещей должен быть ограничен, обеспечивая только необходимые и безопасные взаимодействия.

Наконец, я настаиваю на тройном упоре на безопасность. Безопасность, Безопасность и еще раз Безопасность подчеркивают высшую важность обеспечения безопасности систем. Как и в случае с ИТ-безопасностью, информационной безопасностью и кибербезопасностью, безопасность искусственного интеллекта теперь занимает свое место. Типы безопасности искусственного интеллекта должны быть связаны с вышеуказанными решениями, обеспечивая всестороннюю защиту.